いろいろ試す49

●OpenOCDでマルチコアデバッグするやり方

竹本様よりコメントでお題をいただいたのでトリプルコア搭載のLPC4370ボード、

LPC-Link2を使って実践してみました。

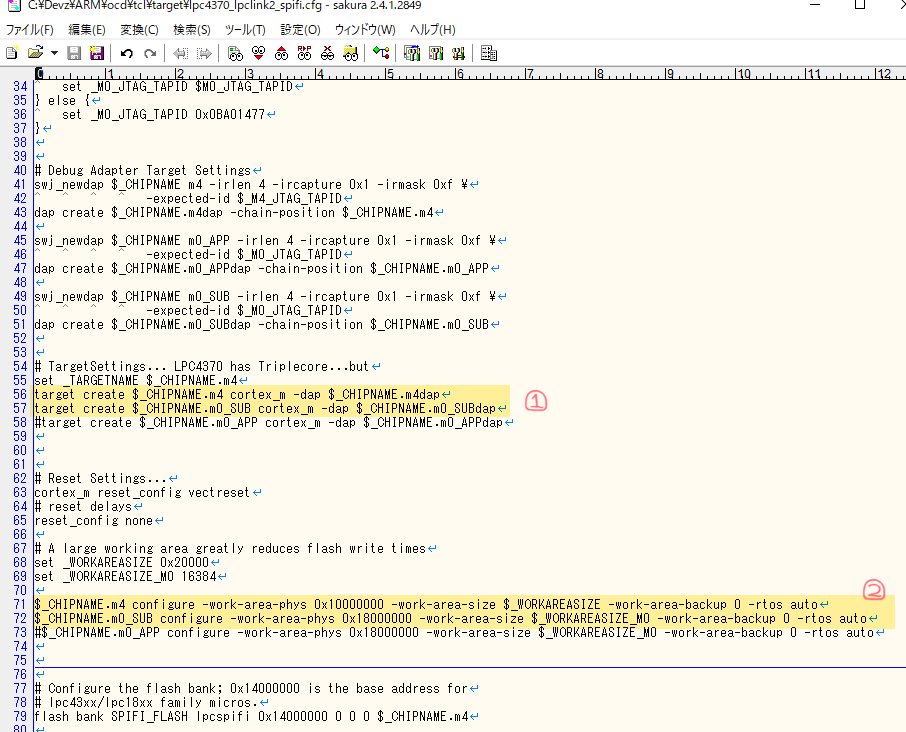

まずねむいさんのOpenOCDバイナリの/tcl/targetlpc4370_lpclink2_spifi.cfgを

編集します。デフォルトはm4コアしか有効にしていませんがm0subを有効にします。

①と②の部分が編集した部分です。

m0appは電源投入直後は寝ているので今回は省きます。

なお順番が重要でm4コアを必ず先頭に持ってきておきましょう。

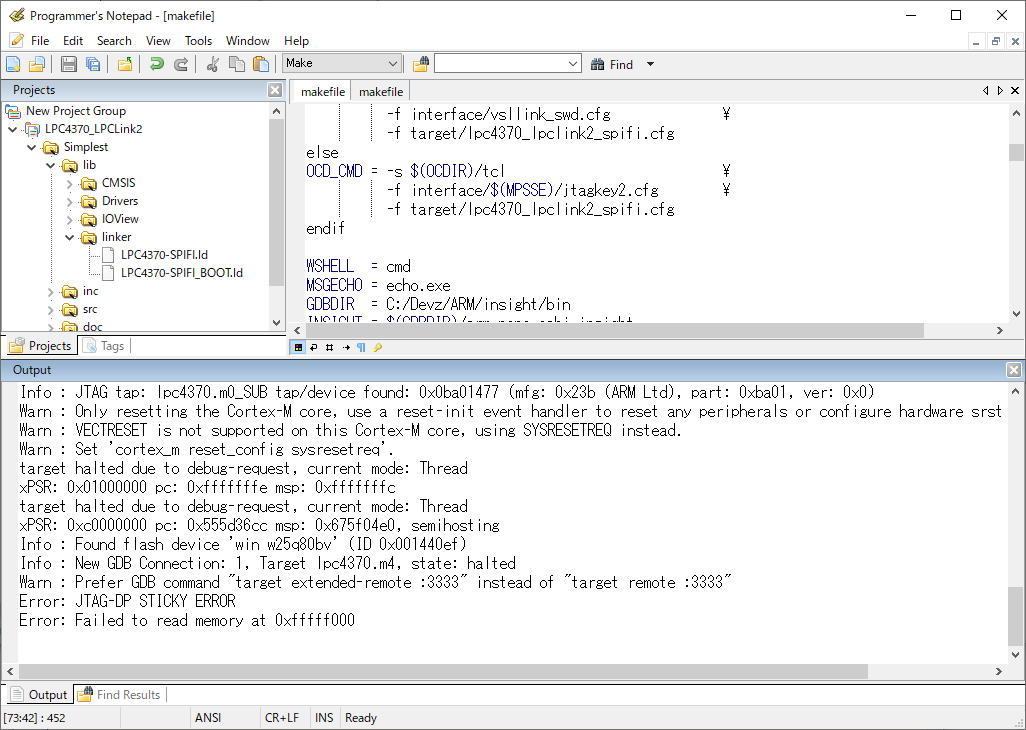

まずOpenOCDを起動したらm4コアにアタッチします。insightでつなぎます。

insightではTCPポート3333のm4コアがつながります。

openocd -s C:/Devz/ARM/OCD/tcl -f interface/ftdi/jtagkey2.cfg -f target/lpc4370_lpclink2_spifi.cfg -c "reset halt" -c"arm semihosting enable"

C:/Devz/ARM/insight/bin/arm-none-eabi-insight --eval-command="target remote localhost:3333" --eval-command="tbreak main" --nx main.elf

Open On-Chip Debugger 0.11.0+dev-00365-g9a9e9e2c6 (2021-08-31-11:31)

Licensed under GNU GPL v2

For bug reports, read

http://openocd.org/doc/doxygen/bugs.html

Info : auto-selecting first available session transport "jtag". To override use 'transport select '.

Info : clock speed 2000 kHz

Info : JTAG tap: lpc4370.m4 tap/device found: 0x4ba00477 (mfg: 0x23b (ARM Ltd), part: 0xba00, ver: 0x4)

Info : JTAG tap: lpc4370.m0_APP tap/device found: 0x0ba01477 (mfg: 0x23b (ARM Ltd), part: 0xba01, ver: 0x0)

Info : JTAG tap: lpc4370.m0_SUB tap/device found: 0x0ba01477 (mfg: 0x23b (ARM Ltd), part: 0xba01, ver: 0x0)

Info : lpc4370.m4: hardware has 6 breakpoints, 4 watchpoints

Info : lpc4370.m0_SUB: hardware has 2 breakpoints, 1 watchpoints

Info : starting gdb server for lpc4370.m4 on 3333

Info : Listening on port 3333 for gdb connections

Info : starting gdb server for lpc4370.m0_SUB on 3334

Info : Listening on port 3334 for gdb connections

Info : JTAG tap: lpc4370.m4 tap/device found: 0x4ba00477 (mfg: 0x23b (ARM Ltd), part: 0xba00, ver: 0x4)

Info : JTAG tap: lpc4370.m0_APP tap/device found: 0x0ba01477 (mfg: 0x23b (ARM Ltd), part: 0xba01, ver: 0x0)

Info : JTAG tap: lpc4370.m0_SUB tap/device found: 0x0ba01477 (mfg: 0x23b (ARM Ltd), part: 0xba01, ver: 0x0)

Warn : Only resetting the Cortex-M core, use a reset-init event handler to reset any peripherals or configure hardware srst support.

Warn : VECTRESET is not supported on this Cortex-M core, using SYSRESETREQ instead.

Warn : Set 'cortex_m reset_config sysresetreq'.

target halted due to debug-request, current mode: Thread

xPSR: 0x01000000 pc: 0xfffffffe msp: 0xfffffffc

target halted due to debug-request, current mode: Thread

xPSR: 0xc0000000 pc: 0x555d36cc msp: 0x675f04e0

Info : JTAG tap: lpc4370.m4 tap/device found: 0x4ba00477 (mfg: 0x23b (ARM Ltd), part: 0xba00, ver: 0x4)

Info : JTAG tap: lpc4370.m0_APP tap/device found: 0x0ba01477 (mfg: 0x23b (ARM Ltd), part: 0xba01, ver: 0x0)

Info : JTAG tap: lpc4370.m0_SUB tap/device found: 0x0ba01477 (mfg: 0x23b (ARM Ltd), part: 0xba01, ver: 0x0)

Warn : Only resetting the Cortex-M core, use a reset-init event handler to reset any peripherals or configure hardware srst support.

Warn : VECTRESET is not supported on this Cortex-M core, using SYSRESETREQ instead.

Warn : Set 'cortex_m reset_config sysresetreq'.

target halted due to debug-request, current mode: Thread

xPSR: 0x01000000 pc: 0xfffffffe msp: 0xfffffffc

target halted due to debug-request, current mode: Thread

xPSR: 0xc0000000 pc: 0x555d36cc msp: 0x675f04e0

semihosting is enabled

Info : Listening on port 6666 for tcl connections

Info : Listening on port 4444 for telnet connections

Info : accepting 'gdb' connection on tcp/3333

Info : JTAG tap: lpc4370.m4 tap/device found: 0x4ba00477 (mfg: 0x23b (ARM Ltd), part: 0xba00, ver: 0x4)

Info : JTAG tap: lpc4370.m0_APP tap/device found: 0x0ba01477 (mfg: 0x23b (ARM Ltd), part: 0xba01, ver: 0x0)

Info : JTAG tap: lpc4370.m0_SUB tap/device found: 0x0ba01477 (mfg: 0x23b (ARM Ltd), part: 0xba01, ver: 0x0)

Warn : Only resetting the Cortex-M core, use a reset-init event handler to reset any peripherals or configure hardware srst support.

Warn : VECTRESET is not supported on this Cortex-M core, using SYSRESETREQ instead.

Warn : Set 'cortex_m reset_config sysresetreq'.

target halted due to debug-request, current mode: Thread

xPSR: 0x01000000 pc: 0xfffffffe msp: 0xfffffffc

target halted due to debug-request, current mode: Thread

xPSR: 0xc0000000 pc: 0x555d36cc msp: 0x675f04e0, semihosting

Info : Found flash device 'win w25q80bv' (ID 0x001440ef)

Info : New GDB Connection: 1, Target lpc4370.m4, state: halted

Warn : Prefer GDB command "target extended-remote :3333" instead of "target remote :3333"

Error: JTAG-DP STICKY ERROR

Error: Failed to read memory at 0xfffff000 接続時のログになりますがTCPポート3333に加えてインクリメントされた

値の3334が追加されます。この3334がm0subのコア用のポートとなります。

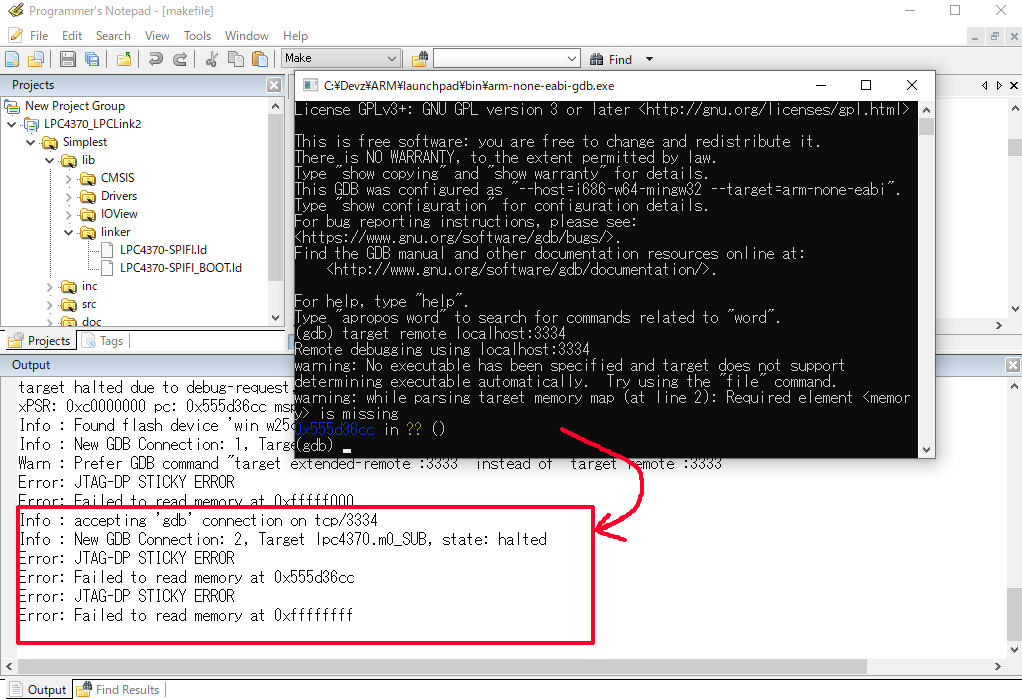

お次はgdbを別口で起動します。

"target extended-remote localhost:3334"とします。

m0用のプログラム走らせてないのでsticky-errorは出てますが

m0コアにはしっかりアタッチできております!

こんな感じでマルチコア当たり前になった昨今ですがOpenOCDを駆使して

バンバンデバッグしていきましょう!

20230927追:

KYF39でもうできなくなってしまいました!!!!F**U**CK!!!

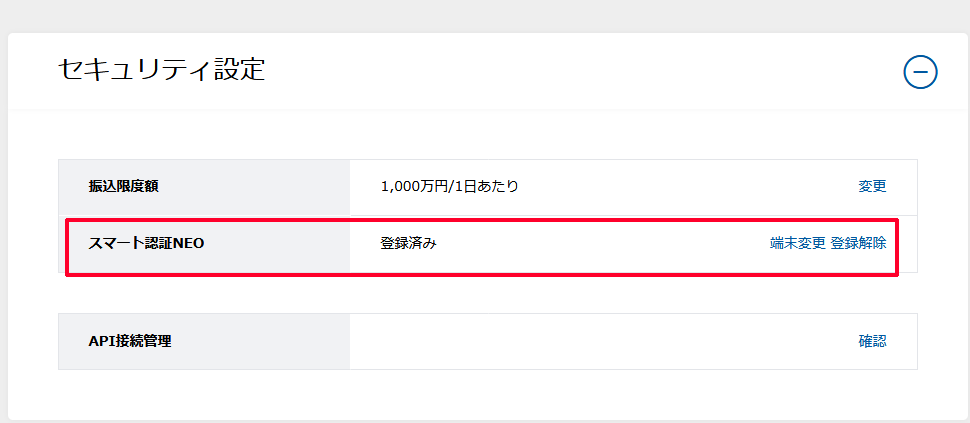

ねむいさんは元来よりSBIネット銀行を利用しております。

利用状況に応じて振込手数料が無料になる回数が増えるスマートプログラムなるものが

あるのですが今年の4月に大改悪しやがりましてスマホでSBIのアプリを入れてスマート

認証NEOなるものを導入しないと自動的に最低ランクになってしまう事態となりました!!

まぁ素直にスマホにインストールすればと思いでしょうが、ねむいさんが持っている通信

端末KYF39は旧世代の人間向けのガラホでこれは普通の方法ではSBIアプリをインストール

できません!!FUCK!!

というわけでこいつに無理やりSBIアプリをインストールしてスマート認証NEOを設定する

方法を紹介します。windows10環境下で行います。

ここから先は自己責任でお願いします!

(注:私も手探りで行いましたので内容は適宜増強していきます)

1.APKをダウンロードする

まずはAPKをダウンロードしないと話になりません。

KYF39はgoogleplayが使えないのでapkcomboというサイトからapkをダウンロードします。

https://apkcombo.com/ja/zhu-xinsbinetto-yin-xing/jp.co.netbk/

それとSMS認証突破するためにSMSforwarderが必要なのでこれも落とします。

https://apkcombo.com/ja/sms-forwarder-auto-forward-sms-to-pc-or-phone/enstone.smsfw.app/

2.APKインストールまで

すみません超手抜きですがとりあえずこちらの方のわかりやすい手順に倣います。

KYF35をお使いですがandroidなのでやってることは一緒です。

SBIアプリとSMSforwarderのインストール順は特に気にしなくてもよいですが

設定は必ずSMSforwarderから行います。

3.SMSforwarderの設定を先に行う

SMS認証のメッセージを自分のPCのメールアドレスから出すようにフォワードさせます。

メールの送付先は送信に使ったメールアドレスにしておきましょう。

なんでこんなめんどくさいことするかというとKYF39デフォルトの+messgaeで見ようとするとなんと今までやったSBIスマート認証NEOの設定がキャンセルされたことに

なってしまい、先に進めなくなるからです!!!!

4.SBIスマート認証の設定を行う

ログイン名とパスワード、認証用PINコードの設定を行います。

SMSforwarderがちゃんと機能していればPCのメールアドレスにsms認証の内容が

来ますのでそれを打ち込み認証完了です!!!

SBIの管理画面からもちゃんとスマート認証NEOが登録されています。

できた…長い戦いだった…

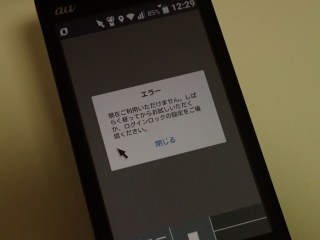

なお、残念ながらKYF39からは残高確認ができずエラー画面となりますが

肝心の振込操作の時の認証操作については何も問題はないのでご安心ください。

そんなわけで時代から取り残されるとこんな不便な目に遭遇するというほとんどの

方にとってはどうでもいい旧世代型レプリロイドのぼやきでした。かしこ。

免責・連絡先は↑のリンクを

↓SNSもやってます↓

powered by まめわざ

powered by まめわざ

- ARM/STM32 (119)

- OpenOCD (27)

- ARM/NxP (34)

- ARM/Cypress (5)

- ARM/Others (3)

- ARM/Raspi (1)

- AVR (13)

- FPGA (4)

- GPS/GNSS (20)

- MISC (87)

- SDCard_Rumors (2)

- STM8 (2)

- Wirelessなアレ (16)

- おきぱ (1)

- ぱそこんの大先生 (2)

- ブラウザベンチマーク (31)

- 日本の自然歩道 (28)

- SDカードとかUSBメモリにSystem Volume Information絶対作らせなくする方法Win11版

⇒ ねむい (01/28) - SDカードとかUSBメモリにSystem Volume Information絶対作らせなくする方法Win11版

⇒ (01/28) - SDカードとかUSBメモリにSystem Volume Information絶対作らせなくする方法Win11版

⇒ (01/28) - マイコンでSDカード使うときは必ずプルアップしてね☆

⇒ ねむい (11/24) - マイコンでSDカード使うときは必ずプルアップしてね☆

⇒ ひかわ (11/24) - マイコンでSDカード使うときは必ずプルアップしてね☆

⇒ ひかわ (11/24) - マイコンでSDカード使うときは必ずプルアップしてね☆

⇒ ひかわ (11/24) - GNSSモジュールを試用する21 -SAM-M10Qが壊れた…!?と思ったら直せた(おまけあり)-

⇒ Kenji Arai (05/29) - GNSSモジュールを試用する21 -SAM-M10Qが壊れた…!?と思ったら直せた(おまけあり)-

⇒ ねむい (05/26) - GNSSモジュールを試用する21 -SAM-M10Qが壊れた…!?と思ったら直せた(おまけあり)-

⇒ Kenji Arai (05/24)

- February 2026 (1)

- January 2026 (1)

- December 2025 (4)

- November 2025 (1)

- October 2025 (1)

- September 2025 (1)

- August 2025 (1)

- July 2025 (1)

- June 2025 (1)

- May 2025 (1)

- April 2025 (1)

- March 2025 (1)

- February 2025 (1)

- January 2025 (1)

- December 2024 (2)

- November 2024 (1)

- October 2024 (1)

- September 2024 (1)

- August 2024 (1)

- July 2024 (1)

- June 2024 (1)

- May 2024 (1)

- April 2024 (1)

- March 2024 (1)

- February 2024 (2)

- January 2024 (1)

- December 2023 (4)

- November 2023 (2)

- October 2023 (2)

- September 2023 (1)

- August 2023 (2)

- July 2023 (1)

- June 2023 (2)

- May 2023 (3)

- April 2023 (1)

- March 2023 (1)

- February 2023 (1)

- January 2023 (1)

- December 2022 (2)

- November 2022 (1)

- October 2022 (1)

- September 2022 (1)

- August 2022 (1)

- July 2022 (1)

- June 2022 (1)

- May 2022 (1)

- April 2022 (1)

- March 2022 (1)

- February 2022 (1)

- January 2022 (1)

- December 2021 (2)

- November 2021 (2)

- October 2021 (1)

- September 2021 (1)

- August 2021 (1)

- July 2021 (1)

- June 2021 (1)

- May 2021 (1)

- April 2021 (1)

- March 2021 (1)

- February 2021 (1)

- January 2021 (1)

- December 2020 (3)

- November 2020 (1)

- October 2020 (1)

- September 2020 (1)

- August 2020 (1)

- July 2020 (1)

- June 2020 (2)

- May 2020 (1)

- April 2020 (1)

- March 2020 (1)

- February 2020 (1)

- January 2020 (1)

- December 2019 (3)

- November 2019 (1)

- October 2019 (1)

- September 2019 (2)

- August 2019 (1)

- July 2019 (1)

- June 2019 (1)

- May 2019 (1)

- April 2019 (1)

- March 2019 (1)

- February 2019 (1)

- January 2019 (1)

- December 2018 (3)

- November 2018 (2)

- October 2018 (1)

- September 2018 (1)

- August 2018 (1)

- July 2018 (1)

- June 2018 (1)

- May 2018 (1)

- April 2018 (2)

- March 2018 (1)

- February 2018 (1)

- January 2018 (1)

- December 2017 (2)

- November 2017 (2)

- October 2017 (1)

- September 2017 (1)

- August 2017 (1)

- July 2017 (1)

- June 2017 (1)

- May 2017 (1)

- April 2017 (1)

- March 2017 (2)

- February 2017 (2)

- January 2017 (2)

- December 2016 (7)

- November 2016 (2)

- October 2016 (2)

- September 2016 (1)

- August 2016 (1)

- July 2016 (1)

- June 2016 (1)

- May 2016 (2)

- April 2016 (1)

- March 2016 (2)

- February 2016 (1)

- January 2016 (1)

- December 2015 (3)

- November 2015 (1)

- October 2015 (3)

- September 2015 (2)

- August 2015 (2)

- July 2015 (3)

- June 2015 (3)

- May 2015 (4)

- April 2015 (2)

- March 2015 (4)

- February 2015 (1)

- January 2015 (3)

- December 2014 (3)

- November 2014 (2)

- October 2014 (1)

- September 2014 (2)

- August 2014 (2)

- July 2014 (3)

- June 2014 (2)

- May 2014 (1)

- April 2014 (1)

- March 2014 (4)

- February 2014 (4)

- January 2014 (3)

- December 2013 (5)

- November 2013 (4)

- October 2013 (3)

- September 2013 (2)

- August 2013 (2)

- July 2013 (2)

- June 2013 (3)

- May 2013 (2)

- April 2013 (2)

- March 2013 (2)

- February 2013 (2)

- January 2013 (3)

- December 2012 (4)

- November 2012 (2)

- October 2012 (2)

- September 2012 (4)

- August 2012 (1)

- July 2012 (3)

- June 2012 (2)

- May 2012 (3)

- April 2012 (3)

- March 2012 (2)

- February 2012 (3)

- January 2012 (3)

- December 2011 (5)

- November 2011 (3)

- October 2011 (2)

- September 2011 (2)

- August 2011 (2)

- July 2011 (2)

- June 2011 (2)

- May 2011 (2)

- April 2011 (2)

- March 2011 (2)

- February 2011 (2)

- January 2011 (3)

- December 2010 (7)

- November 2010 (1)

- October 2010 (1)

- September 2010 (1)

- August 2010 (3)

- July 2010 (4)

- May 2010 (1)

- April 2010 (2)

- March 2010 (2)

- February 2010 (2)

- January 2010 (3)

- December 2009 (3)

- November 2009 (8)

- October 2009 (7)

- September 2009 (5)

- August 2009 (4)

- July 2009 (6)

- June 2009 (6)

- May 2009 (14)

- January 1970 (1)

Copyright(C) B-Blog project All rights reserved.